|

Google 的安全团队刚刚创造了计算机加密学在 2107 年的第一个里程碑:他们攻破了 SHA-1 安全加密算法。

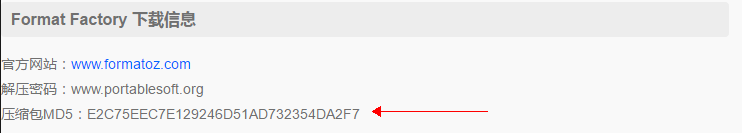

这是一件相当令人感到激动的事件,原因还要从 SHA-1 到底是个什么东西说起。 SHA-1 是什么? SHA-1(全称 Secure Hash Algorithm-1)是一种安全加密算法,最主要的用途是数字签名。 举个例子:你肯定在电脑上下载过软件吧?是否记得,文件的上传者曾提醒过你,在下载后要校验文件?有没有见过类似于下图中这样的文字?

这是因为,使用类似于 SHA-1、MD5 这样的哈希算法,atv,对任何文件,无论文本文档、表格、音乐mp3、PDF、可执行文件等进行计算后,都会得出像上图中这样的字段(哈希值)。在过去只要文件不同,对应的哈希值都绝对不一样,就像是给每个文件都加上了数字的签名。 就 SHA-1 来说,每个文件出来的哈希值应该是 40 个英/数字:比如上面这张图片的 SHA-1 值是: 1E2FF30C5FD327C438F76C3ACBE97AAFB9AEDF7E 对于下载者来说,原文件的哈希值很重要:当你下载了一个软件,用文件校验工具查看它的 SHA-1/MD5 值,如果和原文件的不一样,你就得小心了,因为文件显然被修改过了,而里面可能包含了病毒或其他恶意代码。

文件哈希值校验实例 SHA-1 和 MD5 是目前世界上最为常用的文件校验加密算法。其中,SHA-1 已经诞生 10 年之久,在过去一直被认为是比较安全和可靠的算法——直到今天。 但是!Google 和 CWI 一起研究出了一种方法,能够让两个不同的文件,采用 SHA-1 演算之后,呈现出完全一致的哈希值。 怎样攻破的?

这次攻破被命名为 SHAttered attack。研究者提供了两张内容截然不同,在颜色上存在明显差异,但 SHA-1 哈希值却完全相同的 PDF 文件作为证明:

上方为两张截然不同的 PDF,下方是它们各自的 SHA-1 和 SHA-256 哈希值 在博客中,研究者写道: 哈希碰撞(hash collision,即两个不同文件哈希值一致,也有译作哈希冲突)本来不应该发生。但实际上,当哈希算法存在漏洞时,一个有足够实力的攻击者能够制造出碰撞。进而,攻击者可以用去攻击那些依靠哈希值来校验文件的系统,植入错误的文件造成恶果。举个例子,两份条款完全不同的保单。 本次 Google 对其进行攻破花费了巨量的算力:总计 9,223,372,036,854,775,808——超过 9 兆(亿亿)次演算。 研究者们介绍,破解分为两个阶段,分别需要一个 CPU 进行 6500 年,和一个 GPU 进行 110 年的计算才可以完成。这是因为他们采用了自行研发的 Shattered 破解方法,其效率远胜于使用暴力破解。而且 Google 云平台提供的大规模计算技术,显著减轻了负担。

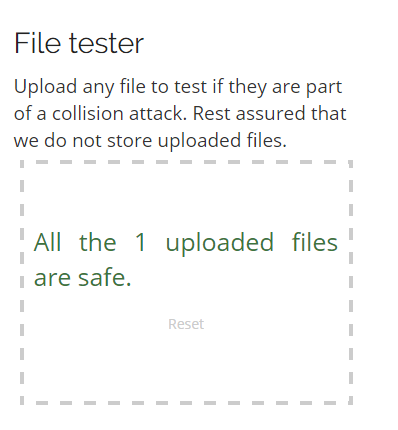

这也是为什么必须“有足够实力的攻击者”才能攻破…… 需要恐慌吗…… 着急杀死 SHA-1,也是 Google 未雨绸缪的决定。2012 年安全技术专家布鲁斯·施奈尔曾经估计,完成一次 SHA-1 碰撞在 2012 年需要耗费 277 万美元,到 2015 年则降到 70 万美元,2021 年只需要 4.3 万美元。他还暗示,到 2018 年就会有犯罪集团具备伪造 SHA-1 签名证书的能力。 但至少目前,人们并不需要恐慌。首先就事件本身而言,atv,普通网友不需要担心有人会用它做坏事,因为 Google 漏洞披露政策规定,本次 SHAttered attack 的研究者需要等待 90 天才能发布原始代码。就算掌握了代码,至少也得有 Google 这种水平的大规模计算能力…… 另外,研究者上线了一个网站 shattered.io,网友可以上去了解更多技术细节,还可以上传自己的文件,测试自己的文件是否安全。

作为一种老旧的哈希算法,SHA-1 正在被其后来者,比如 SHA-2 和 SHA-3 新算法以及它们的各种变体所取代。三大浏览器 Chrome、微软 Edge/IE 和火狐浏览器都决定弃用 SHA-1。 (责任编辑:本港台直播) |